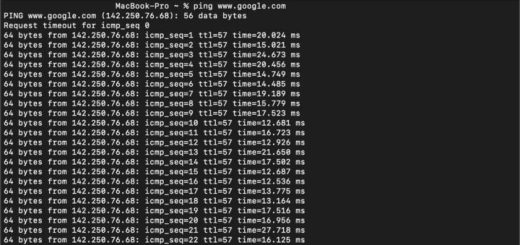

WordPress: come proteggerlo da attacchi Brute Force

Oggi parliamo di sicurezza informatica e in particolare di uno dei più celebri CMS al mondo: secondo quanto rilevato dall’attività di monitoraggio di WordFence, un popolare fornitore di plugin per la sicurezza di WordPress, negli ultimi tempi la nota piattaforma sarebbe divenuta oggetto di ripetuti attacchi. Numerosi tentativi di violazione brute force starebbero mettendo a rischio sia la sicurezza dei pannelli di amministrazione che quella dei database. Una notizia che interessa tutti gli utenti di ilbello.com, ma non solo! Gli attacchi riguardano anche tutti quelli che utilizzano WordPress per i propri progetti personali, blog, siti istituzionali o siti aziendali.

Chi viene colpito da attacchi brute force e perché?

Quando installiamo WordPress non teniamo sempre conto di un aspetto fondamentale per la sicurezza del CMS: se lasciata invariata, la pagina di login del CMS diventa un facile bersaglio per gli hacker e, in generale, per chiunque voglia accedere al pannello amministrativo e manomettere il sito con una backdoor. Gran parte degli utilizzatori della piattaforma tende infatti a prendere alla leggera il problema legato all’accesso a WordPress e non dà il giusto peso a due fattori importanti:

- Tutte le installazioni di WordPress hanno di default la parola “admin” come username amministrativa;

- Non esiste un limite massimo al numero di tentativi di accesso eseguibili su WordPress.

Il metodo brute force è una tecnica utilizzata dagli hacker per ottenere l’accesso a contenuti protetti da password e disporre liberamente degli spazi. L’attacco è eseguito da bot, ossia da programmi automatici che rendono il processo breve e consiste sostanzialmente nel provare ad effettuare l’accesso bombardando il server con combinazioni di password alfanumeriche, fino a quando non viene trovata la combinazione giusta.

Qualsiasi account protetto da password online può essere oggetto di questo tipo di attacchi e le motivazioni possono essere le più svariate, ma potrebbero essere legate principalmente alla possibilità di utilizzare lo spazio di un sito per far partire spam o altre attività illecite.

Come fare quindi a migliorare l’installazione di WordPress per permettere al CMS di resistere agli attacchi?

Gli attacchi brute force non sono solo pericolosi perché imprevedibili, ma soprattutto perché possono comportare anche una serie di problematiche difficili da contrastare: da un lato, il sito sotto attacco può subire considerevoli rallentamenti e dall’altro può addirittura incorrere in una sospensione del sito da parte dell’hosting provider.

Per ovviare a questa situazione, è consigliabile creare un nuovo nome utente con privilegi di amministratore, eliminando quindi l’utente admin per evitare qualsiasi tipo di problema legato a questo profilo predefinito. Un altro valido accorgimento riguarda invece l’installazione dei plugin necessari per limitare i tentativi di accesso:

- Login Security Solution: questo plugin protegge dagli attacchi brute-force tracciando l’IP, il nome e la password di chiunque provi ad effettuare l’accesso;

- Limit Login Attempts: questo add-on è facilissimo da installare e incredibilmente utile poiché previene i tentativi di intrusione al vostro sito o blog tramite il blocco degli indirizzi IP che hanno fallito l’accesso al sito per un certo numero di volte. Se configurato in modo corretto, è anche in grado di inviare un alert via mail per informare l’amministratore di eventuali tentativi di attacchi brute force;

- More Secure Login: permette di aggiungere uno strato di sicurezza aggiuntivo per l’amministratore e per tutti gli utenti del sito;

- Better WP Security: questo plugin è utile perché permette di bannare utenti oppure host inserendo il loro indirizzo IP;

- Google Authenticator: può essere usato in congiunzione con Limit Login Attempts per aggiungere l’opportunità di un’autenticazione a due fattori. Una volta installato Google Authenticator sul nostro smartphone iOS e Android, verrà generato un codice univoco ogni 30 secondi. In questo modo, se un hacker dovesse indovinare la combinazione dei nostri dati di accesso, non sarebbe però in grado di ottenere il codice generato dall’algoritmo di Google.

Con questi piccoli accorgimenti possiamo risolvere il problema dell’esposizione di WordPress agli attacchi di brute force.